Wie funktioniert die Anonymebox? Wie funktioniert das Tor Netzwerk?

Die Anonymebox Anonymisiert Ihren Internetverkehr, sie versteckt Ihre IP-Adresse. Doch wie funktioniert das?

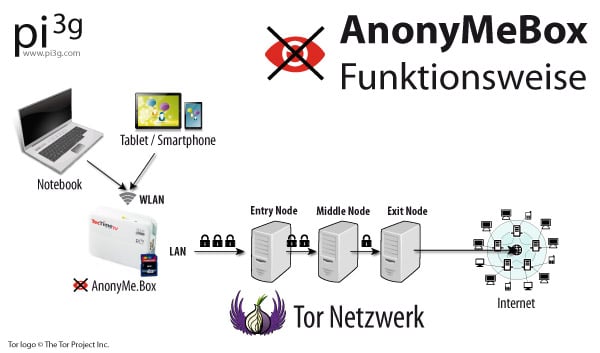

Anhand der folgenden Grafik können wir es veranschaulichen:

Ausgangspunkt: Ihre Internetzugriffe

Die Anonymebox nimmt alle Internetzugriffe Ihrer Geräte entgegen - von Smartphone, Tablet, und Notebooks sowie Desktop-PCs.

Anschließend verschlüsselt die Anonymebox die Daten dreimal - nach dem Zwiebel-Prinzip des Tor Netzwerkes. Ihre Datenpakete werden so zu kleinen Daten-Zwiebeln: der Kern ist die Anfrage für das Internet, oder die Antwort aus dem Internet. Darüber werden Zwiebelschalen gezogen, die diese Daten verstecken und verschlüsseln. Wir besprechen die Funktion dieser Zwiebelschalen gleich:

Auf ins Tor Netzwerk

Diese Zwiebelschalen enthalten jeweils auf der "Außenseite" die Adresse an die die Daten-Zwiebel als nächstes gehen sollen.

Die gesamte Zwiebel, mit allen drei Schalen geht auch erstmal an den ersten Rechner im Tor Netzwerk, an die sogenannte Tor Entry Node.

Die Zwiebel wurde mit einem speziellen Schlüssel verschlüsselt, den dieser Tor Entry Node entschlüsseln kann. Darin findet sie die Adresse der zweiten Node, und eine weitere - nun etwas kleinere - Datenzwiebel zum Weiterleiten.

Die Entry-Node sieht auch von wo der Aufruf erfolgt - sie kennt uns - und sie kennt die Middle Node, da sie die verkleinerte Zwiebel an sie weitergibt.

Die Middle Node

Die Middle Node erhält die kleinere Datenzwiebel, kann die äußerste Schale erneut entschlüsseln. Darin findet sie die Adresse der dritten Node - der Exit Node, und eine noch etwas kleinere Datenzwiebel.

Die Middle Node sieht nicht von wo der Aufruf erfolgt. Das ist für die Anonymität wichtig - die Entry Node hält unsere Identität geheim, und gibt sie nicht an die Middle Node weiter.

Die Middle Node gibt die nochmals kleinere Datenzwiebel an die Exit Node weiter.

Die Exit Node kann jetzt die letzte Zwiebelschicht entschlüsseln, und findet darin unsere eigentliche Internetanfrage - und den Zielserver an den die Daten geschickt werden sollen. Beispielsweise YouTube. Sie verschickt die Daten, wartet die Antwort ab, und fängt dann den Rekonstruktionsprozess an. Wir gehen gleich kurz darauf ein.

Wichtig ist: die Exit Node sieht nur die Middle Node und den Internetserver auf den der Internetzugriff erfolgt. Sie kennt weder die Entry Node, noch uns. Damit bleibt die Anonymität gewahrt - denn wer auf was zugreift wird niemals zusammengebracht, außer am eigenen Rechner (in der Anonymebox).

Ein wichtiger Hinweis an der Stelle, der generell für das gesamte Internet gilt: bitte geben Sie niemals Passwörter oder andere sensible Daten über unverschlüsselte Verbindungen (http statt https, ohne Schlosssymbol) an. Jeder im Internet kann diese Daten mitlesen. (Außer Entry und Middle Node). Auch andere Internet-Knoten, die zum Beispiel von der NSA überwacht werden können, können diese Daten mitschneiden und auf einfachste Art und Weise auswerten.

Rekonstruktion der Antwort aus dem Internet

Wenn der Internet-Server antwortet, nehmen die Daten den Weg zurück, und die Zwiebelschalen werden nach und nach hinzugefügt. Die Tor-Knoten wissen jeweils wohin die Reise als nächstes geht - aber nur die Anonymebox kennt den gesamten Reiseverlauf.

Von Freiwilligen betrieben

Das tolle am Tor Netzwerk ist, dass es von Freiwilligen betrieben wird die ihre Bandbreite spenden! Jeder kann einen Tor Knoten hinzufügen, doch gerade bei den Exit-Knoten empfehlen wir uns genau zu informieren wegen Haftungsrisiken. Der Betrieb von Entry und Middle Nodes ist generell unproblematisch - wir empfehlen jedoch auch hier ausführlich zu recherchieren, unsere Seite ersetzt nicht den Ratschlag eines Anwaltes bzw. eigenverantwortliches Handeln.

In dem Sinne veröffentlichen wir auch die Firmware unserer bequemen "Plug & Play" Lösung als Open Source Software, zum kostenfreien Download für Experten. (Den Quellcode gibt es jederzeit auf Anfrage von uns.)

Für alle, die eine bequeme Komplettlösung und entsprechenden Support wollen, bieten wir die Anonymebox zu einem bezahlbaren Preis an.

Musik frei Haus

Während ich diesen Artikel schreibe nutze ich übrigens die Anonymebox selbst - um Musik auf YouTube zu hören. In Deutschland sind ja nicht alle Musikvideos freigeschaltet - Deutschland ist da mit der "Zensur" schlimmer als der Vatikan. Aber das ist ein Thema für ein anderes Mal.

Wo kann ich die Anonymebox kaufen?

Bitte klicken Sie dazu einfach auf den großen Button, oder benutzen Sie alternativ unser Link zum Kaufen.